Популярний плагін для WordPress із понад 500 000 активних установок нещодавно був оновлений, щоб виправити експлойт, який надає хакерам повний контроль над сайтом. Дірка дозволяє хакерам скинути пароль адміністратора та повністю контролювати сайт.

Вразливість WP SMTP

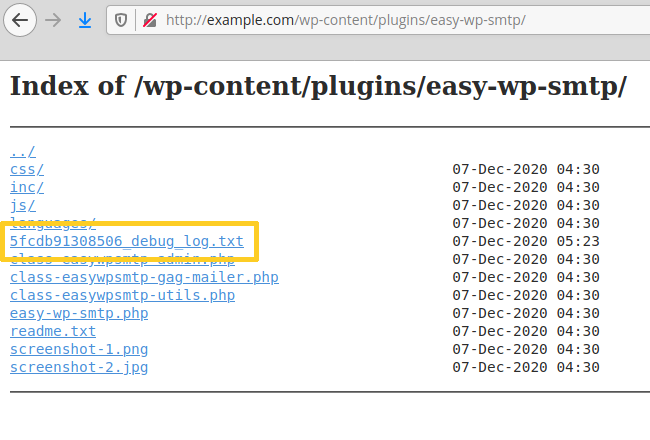

Вразливість знайдено через файл журналу налагодження (debug), який можна переглянути через просту помилку розробників. Папки плагіну на сервері, що містять файли, які не призначені для перегляду користувачами, зазвичай містять порожній файл index.html. Призначення цього файлу в тому, щоб уникнути перегляду вмісту цієї папки та виявлення списку файлів у ній.

Якщо хтось може побачити список файлів, тоді він може потенційно отримати доступ до цих файлів, що і сталося.

У папці плагіну, де є файл журналу налагодження, немає файлу index.html. Тож хакер в багатьох випадках може отримати доступ до цього файлу.

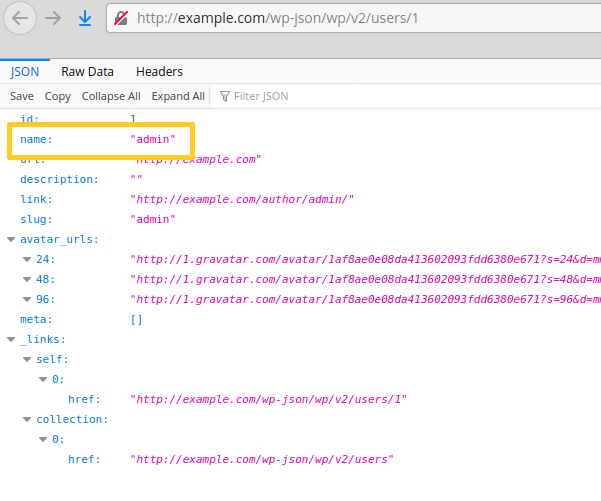

З цього файлу зловмисники отримують ім’я користувача адміністратора на сайті WordPress, який вони потім намагаються зламати за допомогою широко відомих методів.

Наприклад, вони переходять на сторінку авторизації WordPress і запитують лист на скидання пароля для облікового запису адміністратора.

У вказаному журналі вони отримують запис, де є посилання на скидання пароля, яке надіслав сайт WordPress. Отримавши це посилання, вони можуть його використати, скинути пароль та отримати повний доступ до сайту WordPress.

Рекомендації

Оновіть негайно плагін, якщо у вас встановлена версія 1.4.2 або старіша.

Подумайте про вимкнення журналу налагодження, оскільки він може видавати конфіденційну інформацію (повідомлення, паролі тощо).

Ще цікаве:

Зміна вартості тарифів

З 20 березня буде оновлено більшість цін на послуги в сторону підвищення на 10-15%. Усі послуги, що використовують тарифи, які діяли до березня 2024 року, поступово будуть переведені на актуальні тарифи, тобто зміниться їх вартість та збільшаться ресурси, що надано в тарифах (зокрема квота оперативної пам’яті, процесорного ресурсу та інші), аби відповідати стану ринку та потребам клієнтів. Дані зміни пов’язані […]

Детальніше

Знижка на реєстрацію домену .com

Кращий домен для вашого вебсайту – це .com І сьогодні ви можете зареєструвати зі знижкою 17% з промокодом COM17 за посиланням https://wphost.me/domains/ Додаткова інформація про домен: Акційна вартість діє на перший рік реєстрації, подовження домену вже відбуватиметься за стандартною актуальною на дату подовження ціною.

Детальніше