23 лютого 2021 року команда Wordfence Threat Intelligence розкрила кілька вразливостей міжсайтових сценаріїв у Elementor. Цей плагін для WordPress використовується на більш ніж 7-ми мільйонах сайтах, відповідно до інформації розробників Elementor. Ці вразливості дозволяли будь-якому користувачу, який має доступ до редактора Elementor, додавати JavaScript до публікацій. Цей JavaScript виконується, якщо публікацію переглядає, редагує або попередньо переглядає будь-який інший користувач сайту, і може бути використаний для отримання контролю над вашим сайтом, якщо жертва була адміністратором.

Перший патч із виправленням цієї проблеми був доступний у версії 3.1.2 вже 2 березня 2021р. Однак ми рекомендуємо оновити Elementor принаймні до версії 3.1.4, оскільки вона містить додаткові виправлення.

Elementor – це надзвичайно популярний плагін візуального конструктора/редактора, який дозволяє авторам візуально створювати веб-сайти за допомогою “елементів”, які можна додати до будь-якого місця на сторінці.

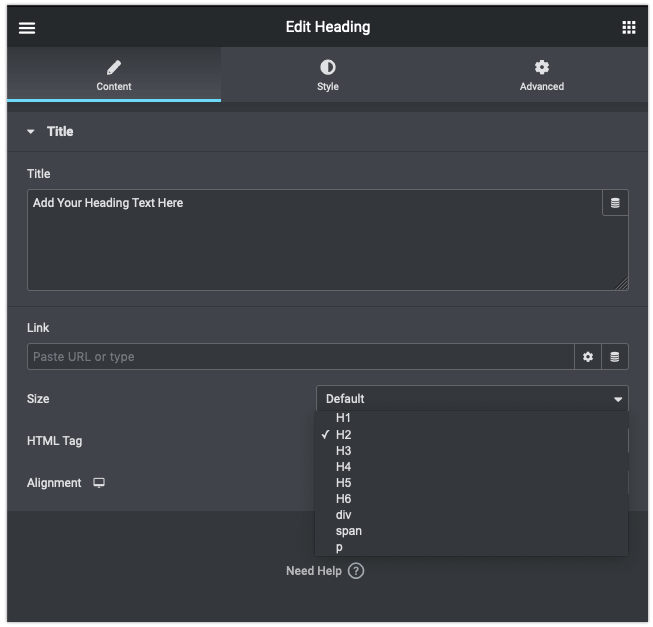

Багато з цих елементів пропонують можливість встановити HTML-елемент, що містить код всередині. На жаль, частина “елементів”, що використовуються в конструкторі не перевірялися на стороні сервера, тому будь-який користувач, який має доступ до редактора Elementor, міг використовувати цю можливість для додавання свого JavaScript до публікації чи сторінки.

Оскільки публікації, створені співавторами, зазвичай переглядаються редакторами або адміністраторами перед публікацією, будь-який доданий до однієї з цих публікацій JavaScript виконується в браузері того, хто її переглядає. Якщо адміністратор переглянув публікацію, що містить шкідливий JavaScript, його сеанс із привілеями високого рівня може бути використаний для створення нового шкідливого адміністратора або для додавання бекдору на сайт. Атака на цю вразливість може призвести до захоплення сайту.

Залежно від елемента, виконуваний JavaScript можна додати кількома способами.

Наприклад, елемент “Column”, один з найосновніших елементів Elementor, приймає html_tag параметр. Цей параметр виводився без екранування, і його можна встановити як вбудований скрипт, сценарій із віддаленим джерелом або навіть атакувати за допомогою XSS на основі атрибутів.

Елементи Accordion, Icon Box та Image Box також були вразливі до цього типу атак, хоча назви вразливих параметрів змінювались залежно від компонента.

Висновок

Описані вразливості були виправлені у версії 3.1.4, і ми рекомендуємо всім користувачам Elementor версій ПРО та безкоштовної оновитись до останньої доступної версії.

Якщо ви знаєте когось, хто використовує Elementor, ми рекомендуємо переслати їм цю інформацію, оскільки ці вразливі місця можна використовувати для захоплення сайту.

П.С. Якщо ви шукаєте хостинг, зараз найкраща можливість для переїзду до WPHost! Окрім того, що наш хостинг оптимізовано для WordPress, ми також постійно слідкуємо за важливими новинами і повідомляємо своїх клієнтів про небезпеку у разі потреби. А ще сьогодні можна зекономити, використавши промокод на хостинг під час замовлення.

Ще цікаве:

Зміна вартості тарифів

З 20 березня буде оновлено більшість цін на послуги в сторону підвищення на 10-15%. Усі послуги, що використовують тарифи, які діяли до березня 2024 року, поступово будуть переведені на актуальні тарифи, тобто зміниться їх вартість та збільшаться ресурси, що надано в тарифах (зокрема квота оперативної пам’яті, процесорного ресурсу та інші), аби відповідати стану ринку та потребам клієнтів. Дані зміни пов’язані […]

Детальніше

Знижка на реєстрацію домену .com

Кращий домен для вашого вебсайту – це .com І сьогодні ви можете зареєструвати зі знижкою 17% з промокодом COM17 за посиланням https://wphost.me/domains/ Додаткова інформація про домен: Акційна вартість діє на перший рік реєстрації, подовження домену вже відбуватиметься за стандартною актуальною на дату подовження ціною.

Детальніше