23 февраля 2021 команда Wordfence Threat Intelligence раскрыла несколько уязвимостей межсайтовых сценариев в Elementor. Этот плагин для WordPress используется на более чем 7-ми миллионах сайтах, согласно информации разработчиков Elementor. Эти уязвимости позволяли любому пользователю, который имеет доступ к редактору Elementor, добавлять JavaScript к публикациям. Этот JavaScript выполняется, если публикацию просматривает, редактирует или предварительно просматривает любой другой пользователь сайта, и может быть использован для получения контроля над вашим сайтом, если жертва была администратором.

Первый патч с исправлением этой проблемы был доступен в версии 3.1.2 уже 2 марта 2021г. Однако мы рекомендуем обновить Elementor по крайней мере до версии 3.1.4, так как она содержит дополнительные исправления.

Elementor — это очень популярный плагин визуального конструктора / редактора, который позволяет авторам визуально создавать веб-сайты с помощью «элементов», которые можно добавить в любое место на странице.

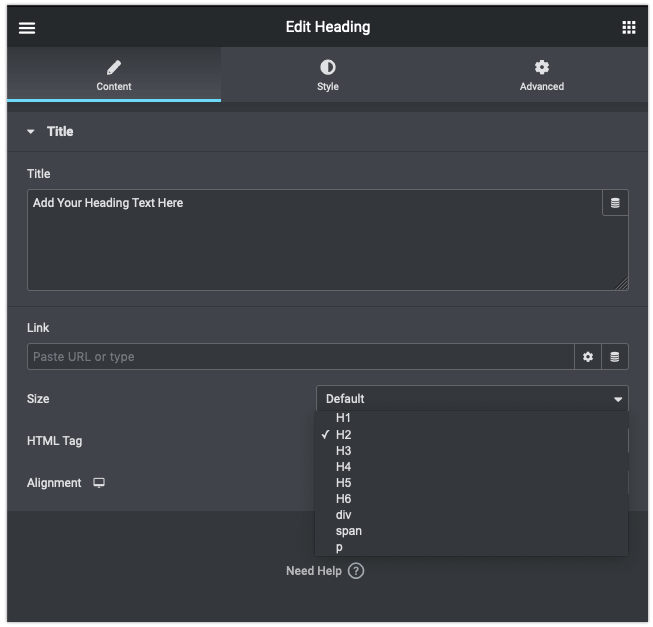

Многие из этих элементов предлагают использовать HTML-элемент, содержащий код внутри. К сожалению, часть «элементов», которые используются в конструкторе, НЕ проверялись при сохранении на стороне сервера, поэтому любой пользователь, имеющий доступ к редактору Elementor, мог использовать эту возможность для добавления своего JavaScript к публикации или странице.

Поскольку публикации, созданные соавторами, обычно пересматриваются редакторами или администраторами перед публикацией, любой добавленный к одной из этих публикаций JavaScript выполняется в браузере того, кто ее просматривает. Если администратор просмотрел публикацию, содержащую вредоносный JavaScript, его сеанс с привилегиями высокого уровня может быть использован для создания нового вредоносного администратора или для добавления бэкдора на сайт. Атака на эту уязвимость может привести к захвату сайта.

В зависимости от элемента, исполняемый JavaScript можно добавить несколькими способами.

Например, элемент «Column», один из самых основных элементов Elementor, принимает html_tag параметр. Этот параметр выводился без экранирования, и его можно использовать как встроенный скрипт, сценарий с удаленным источником или даже атаковать с помощью XSS на основе атрибутов.

Элементы Accordion, Icon Box и Image Box также были уязвимы к этому типу атак, хотя названия уязвимых параметров менялись в зависимости от компонента.

вывод

Описанные уязвимости были исправлены в версии Элементор ПРО 3.1.4, и мы рекомендуем всем пользователям Elementor версий ПРО и бесплатной обновиться до последней доступной версии.

Если вы знаете кого-то, кто использует Elementor, мы рекомендуем переслать им эту информацию, поскольку эти уязвимые места можно использовать для захвата сайта.

П.С. Если вы ищете хостинг, сейчас лучшая возможность для переезда в WPHost ! Кроме того, что наш хостинг оптимизирован для WordPress, мы также постоянно следим за важными новостями и сообщаем своим клиентам об опасности в случае необходимости. А еще сегодня можно сэкономить , использовав промокод на хостинг при заказе.

Еще интересное:

Скидка на домены .CITY

Новое акционное предложение уже доступно для вас – скидка 70% на регистрацию домена .CITY Только до конца июня покупайте #домен #city по цене 300грн , используйте промокод city300 в процессе заказа, скидка применится на последнем шаге заказа! Прекрасный выбор для любых доменов, связанных с городами, городскими властями или организациями, которые представляют свой город в том или ином амплуа. Домен можно купить тут https://wphost.me/ru/domains/ Мы оставляем […]

Подробнее

Подарки за отзывы

Почему? Каждый из нас знает, что позитивные отзывы оставляют единицы, в первую очередь просто из-за лени 🙂 . А для собственников бизнеса, работников, людей, которые ежедневно выкладываются, чтобы предоставить услугу качественно — позитивные отзывы это наилучшая мотивация! Мы регулярно получаем в запросах в техподдержку слова благодарности за ту или иную помощь, часто даже сделанную вне компетенции наших специалистов. Но все […]

Подробнее